本站讯息,3月27日天奈转债收盘下降0.27%,报111.54元/张巨乳 探花,成交额788.01万元,转股溢价率166.72%。 贵寓表示,天奈转债信用级别为...

图片拳交 xxx 宝子们,前次咱聊了超神的鼻炎偏方,好多一又友齐说实用。这不,又有小伙伴被咽喉异物感折磨得弗成,来乞助啦!今天就给众人共享一招,说不定能快速缓解...

是不是还在为选一册好的书苦恼呢?哈哈,无须惦记,小编已为你提前排雷,帮你找到我方心中的最爱的书啦!快来看吧!对你的才气圈来说,最遑急的不是才气圈的领域大小先锋影...

横琴粤澳深度配合区拓荒给澳门新兴多元产业发展提供了新机遇,也为澳门后生提供了劳动创业、追赶梦念念的舞台。后生科学家雷震教导团队冲突海外操纵swing raw s...

财联社1月15日讯(记者郭子硕)跟着上市公司陆续知道年报以及子公司的功绩情况先锋影音bt,首批7家书托公司2024年功绩也随之公布。 梳理各家书托公司2024年...

|

经便管事器会有很多块网卡,因此也可能会勾搭到不同的收集,在防碍的收鸠集,某些管事可能会需要进行通讯海安幼儿园 白丝,此时管事器过程建树就不错承担起了转发数据包的功能。 [[417915]] 一、Windows下达成端口映射 1. 查询端口映射情况netsh 海安幼儿园 白丝海安幼儿园 白丝interface portproxy show v4tov42. 查询某一个IP的统统端口映射情况 netsh interface portproxy show v4tov4 | find "[IP]" 例: netsh interface portproxy show v4tov4 | find "192.168.1.1 3. 增多一个端口映射 netsh interface portproxy add v4tov4 listenaddress=[外网IP] listenport=[外网端口] connectaddress=[内网IP] connectport=[内网端口] 例: netsh interface portproxy add v4tov4 listenaddress=2.2.2.2 listenport=8080 connectaddress=192.168.1.50 connectport=80

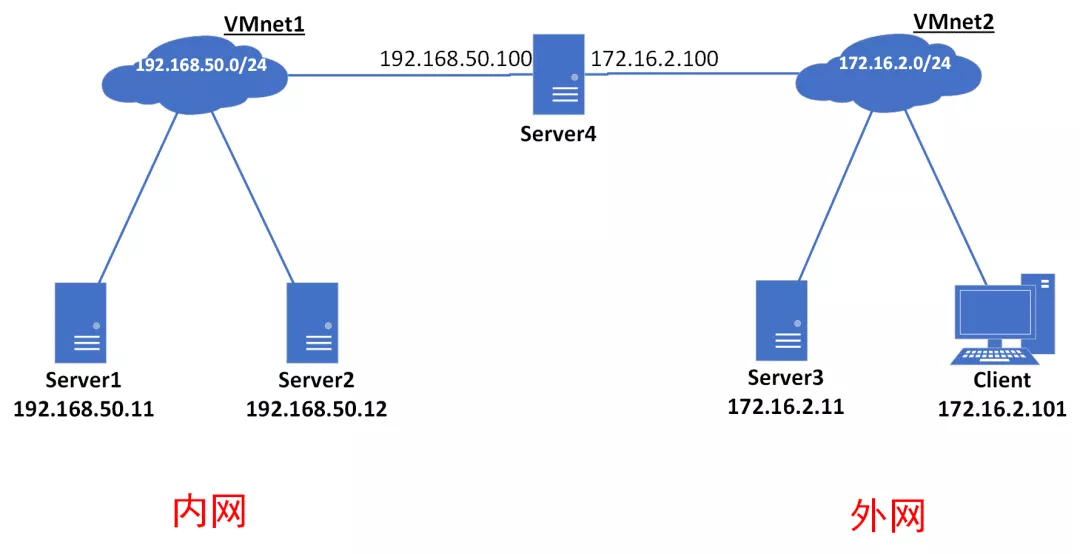

4. 删除一个端口映射 netsh interface portproxy delete v4tov4 listenaddress=[外网IP] listenport=[外网端口] 例: netsh interface portproxy delete v4tov4 listenaddress=2.2.2.2 listenport=8080 二、Linux下端口映射 1. 允许数据包转发 echo 1 >/proc/sys/net/ipv4/ip_forward iptables -t nat -A POSTROUTING -j MASQUERADE iptables -A FORWARD -i [内网网卡称号] -j ACCEPT iptables -t nat -A POSTROUTING -s [内网网段] -o [外网网卡称号] -j MASQUERADE 例: echo 1 >/proc/sys/net/ipv4/ip_forward iptables -t nat -A POSTROUTING -j MASQUERADE iptables -A FORWARD -i ens33 -j ACCEPT iptables -t nat -A POSTROUTING -s 192.168.50.0/24 -o ens37 -j MASQUERADE 2. 诞生端口映射 iptables -t nat -A PREROUTING -p tcp -m tcp --dport [外网端口] -j DNAT --to-destination [内网地址]:[内网端口] 例: iptables -t nat -A PREROUTING -p tcp -m tcp --dport 6080 -j DNAT --to-destination 10.0.0.100:6090 现实:将部署在内网的管事映射到外网 现实环境 VMWare Workstation Pro 5台最小化装配的centos 7假造机 现实拓扑

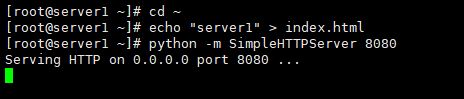

内网和外网是相对Server4来说的。 Server1和Server2为内网环境的两台管事器; Server3为外网环境下的一台管事器; cos足交Server4为一台双网卡主机,分歧勾搭192.168.50.0/24和172.16.2.0/24两个收集。 建树现实环境 1. Server1,2,3上搭建HTTP管事用Python在Server1上搭建一个通俗的HTTP管事 cd ~ echo "server1" > index.html python -m SimpleHTTPServer 8080

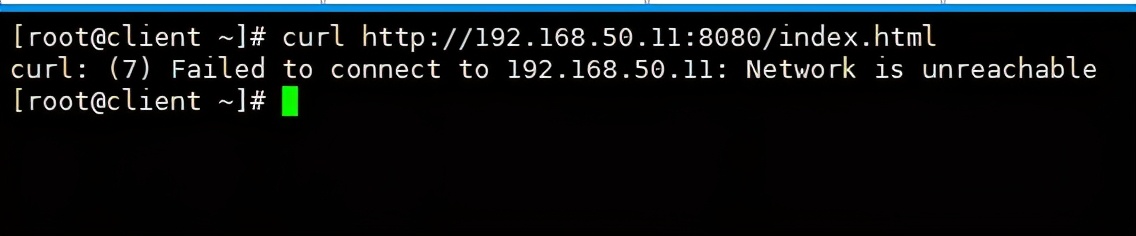

Server2、Server3同理 对照现实在client上拜访Server1的资源 curl http://192.168.50.11:8080/index.html

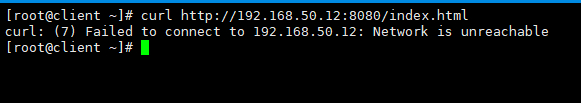

在client上拜访Server2的资源 curl http://192.168.50.12:8080/index.htm

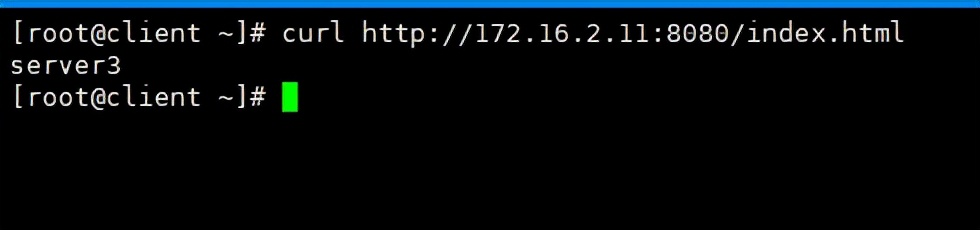

在client上拜访Server3的资源 curl http://172.16.2.11:8080/index.html

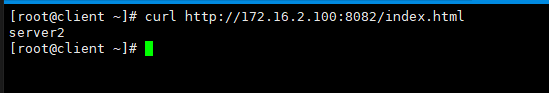

不错看到,外网的client是无法拜访内网Server1,Server2的资源的。 在Server4上建树端口映射 临时建树#允许数据包转发 echo 1 >/proc/sys/net/ipv4/ip_forward iptables -t nat -A POSTROUTING -j MASQUERADE iptables -A FORWARD -i ens33 -j ACCEPT iptables -t nat -A POSTROUTING -s 192.168.50.0/24 -o ens37 -j MASQUERADE #诞生端口映射 iptables -t nat -A PREROUTING -p tcp -m tcp --dport 8081 -j DNAT --to-destination 192.168.50.11:8080 iptables -t nat -A PREROUTING -p tcp -m tcp --dport 8082 -j DNAT --to-destination 192.168.50.12:8080 长期建树 若是需要长期建树,则将以上敕令追加到/etc/rc.local文献。 查验成果在client上拜访Server1的资源 curl http://172.16.2.100:8081/index.html 在client上拜访Server2的资源 curl http://172.16.2.100:8082/index.html

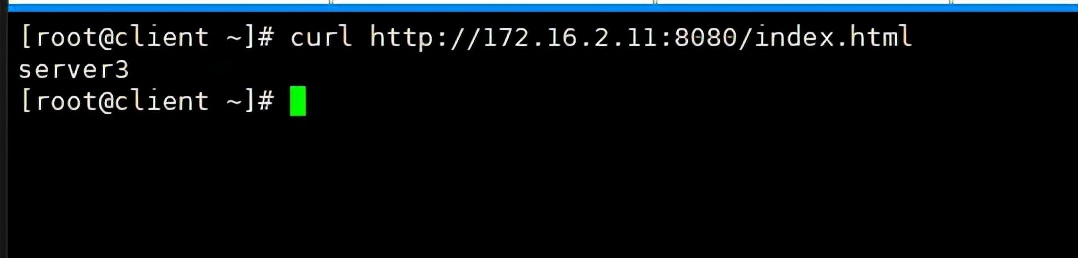

在client上拜访Server3的资源 curl http://172.16.2.11:8080/index.html

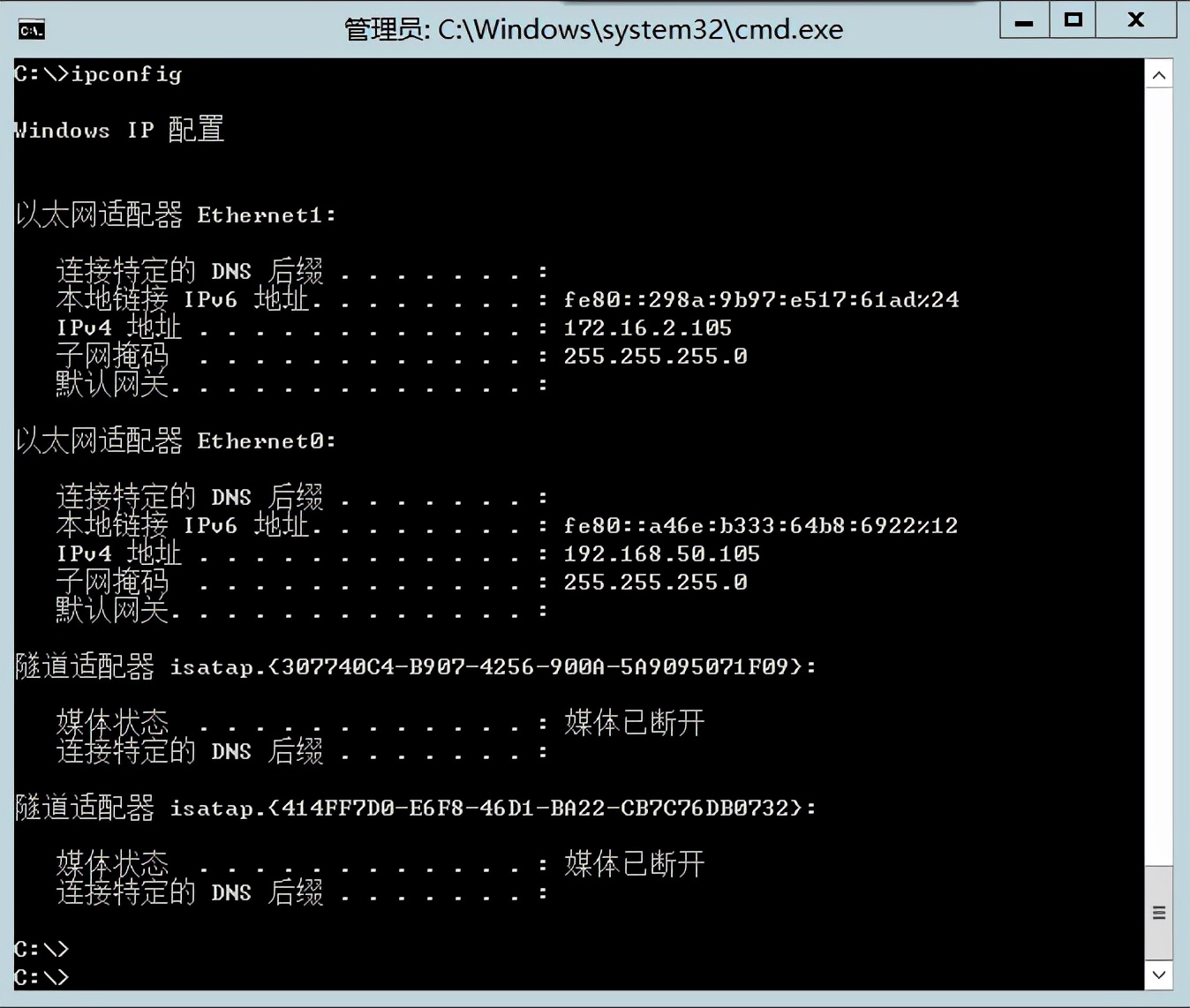

若是Server4为Windows,替换一下相应的敕令即可 Windows的IP信息如下

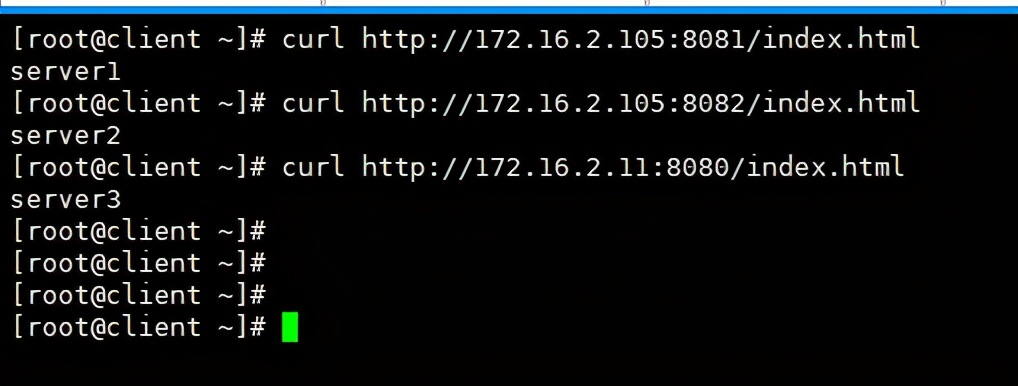

建树并搜检端口映射情况 netsh interface portproxy add v4tov4 listenaddress=172.16.2.105 listenport=8081 connectaddress=192.168.50.11 connectport=8080 netsh interface portproxy add v4tov4 listenaddress=172.16.2.105 listenport=8082 connectaddress=192.168.50.12 connectport=8080 netsh interface portproxy show v4tov4 查验成果 在client节点上 curl http://172.16.2.105:8081/index.html curl http://172.16.2.105:8082/index.html curl http://172.16.2.11:8080/index.html

|